機能の可用性

Fleet Control for Kubernetesクラスタは一般提供 (GA) されています。 Linux および Windows ホスト上のエージェントの管理のサポートは現在パブリック プレビュー段階です。

サポートされているエージェントとその環境の完全なリストについては、エージェントのタイプの互換性に関するドキュメントを参照してください。

パブリック プレビュー機能は、弊社のプレリリース ポリシーに従って提供されます。

Fleet Control およびその基盤となるコンポーネントAgent Controlは、多層セキュリティで設計されています。このページでは、サポートされているすべての環境 (Kubernetesクラスタ、Linux ホスト、およびWindowsホスト) に適用される主要なセキュリティ機能の概要を説明します。

重要: 保存中の Kubernetes シークレットの保護

これは Kubernetes 環境にのみ適用されます。Kubernetes Secrets は base64 でのみエンコードされており、暗号化形式ではありません。秘密キーなどの機密情報を適切に保護するには、 Kubernetesクラスタの etcd データストアが保存時に暗号化されていることを確認することが重要です。

安全な接続と設定の整合性

転送中のデータを保護し、改ざんを防止するために、 Fleet Controlすべての通信に複数のセキュリティ層を採用しています。

TLS 暗号化: Fleet Controlエンドポイントを含むAgent Controlと New Relic バックエンド間のすべての通信は、安全な TLS 暗号化チャネルを介して送信されます。

暗号署名: TLS に加えて、 Fleet ControlからAgent Controlに配信されるすべての設定は、 New Relicによって暗号署名されます。 Agent Control 、設定を適用する前にこの署名を検証し、管理対象エンティティ上で本物の未変更の命令のみが実行されることを保証します。

認証と承認

Fleet Control 安全で適切なアクセスを確保するために、さまざまなコンポーネントに個別の認証メカニズムを使用します。

Agent Control認証: Agent Controlコンポーネントは、キーペアとトークン、またはクライアント ID とシークレットなどのシステム レベルの ID を使用してFleet Controlバックエンドで認証します。これにより、 Agent Controlの承認されたインスタンスのみが管理指示を受信できるようになります。

エージェント認証: Fleet Controlによる個々のエージェント デプロイ (インフラストラクチャ エージェントや OTel コレクターなど) は、標準のNew Relic Relic ライセンスキーを使用してNew Relicインジェスト エンドポイントで認証します。

ユーザー権限: Fleet Control UIおよびAPI内のすべてのユーザー アクションは、 New Relicのロールベースのアクセス制御によって管理されます。 フリートを作成または管理するには、ユーザーにはOrganization Manager [組織管理者の]ロールまたは同等のフリート管理権限を持つカスタム ロールが必要です。

安全な設定と秘密の取り扱い

Fleet Control Agent Controlは、設定の配信中または実行中にパスワードやAPIキーなどの機密データが決して公開されないように設計されています。

配送セキュリティ設定

Fleet Control設定をAgent Controlに渡すとき:

- Zero Trust Transport [ゼロトラストトランスポート]:すべてのネットワークトラフィックは TLS 1.2 以降を使用して暗号化されます

- 秘密は決して平文で書かれない:設定では実際の秘密の値の代わりにプレースホルダーや参照が使用される

- 実行時の解決:シークレットは必要な場合にのみAgent Controlによってローカルで解決され、設定ファイルには保存されません。

- ネットワーク送信なし:秘密は OpAMP ペイロードでネットワークを通過せず、プレースホルダー参照のみが送信されます。

秘密管理オプション

Agent Control 機密データを安全に管理するための複数の方法をサポートしています。

- 環境変数の展開:実行時に環境変数から解決されるシェルスタイルのプレースホルダーを使用する主な方法

- HashiCorp Vault 統合: Vault からシークレットを取得するためのネイティブ サポート (正式リリース)

- Kubernetes Secrets:シークレット取得のためのKubernetes APIとの直接統合

この多層アプローチにより、配信から実行までの設定ライフサイクル全体を通じて機密情報が安全に保たれます。

詳しい設定手順と実装例については、 Agent Control設定のシークレット管理セクションをご覧ください。

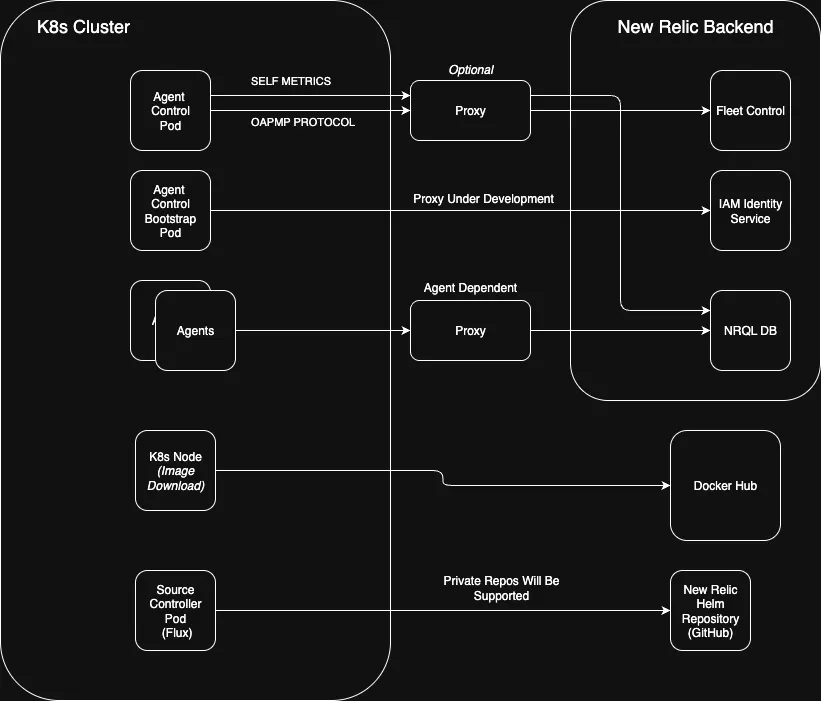

プロキシサポート

ネットワーク出力が制限されている環境では、 Agent Controlシステム レベルの HTTP および HTTPS プロキシを完全にサポートします。ホスト上またはKubernetesクラスタ内で標準のHTTP_PROXYおよびHTTPS_PROXY環境変数を構成すると、 Agent Controlからのすべての送信通信は、指定されたプロキシを介して安全にルーティングされます。

パブリックリポジトリへのアクセス

インストールを簡素化し、セキュリティ上の摩擦を軽減するために、 Fleet Controlに必要なすべてのコンポーネントはパブリック リポジトリでホストされています。

Helm チャート: Agent Controlをインストールおよび管理するための Helm チャートは、GitHub 上のパブリック New Relic リポジトリでホストされています。

コンテナ イメージ: Agent Controlのコンテナ イメージとその管理対象エージェントはDocker Hub でホストされています。